Comité Nacional Permanente de Peritos en Informática y Computación

CONAPPIC

“Intercambiamos valiosas experiencias y organizamos diversas actividades con el propósito de actualizarnos y complementar conocimientos en las materias de informática, computación, tecnologías de información y comunicaciones, y ciberseguridad”.

Ing. Alejandro Ulises Mendoza Pérez

El comité aborda las materias de informática, computación, tecnologías de información y comunicaciones, y ciberseguridad.

El comité organiza diversas actividades durante el año como: seminarios, conferencias, cursos y congresos con la finalidad de actualizar y complementar los conocimientos en estas materias.

Presidente: Ing. Alberto Federico Friedmann Requena

Lista de peritos acreditados

| No. Perito | Nombre | Correo Electrónico |

|---|---|---|

| 3 | Alberto Federico Friedmann Requena | afriedmann@procesos.com.mx |

| 14/2001 | Jorge Hernández Aguilar | jorgemariano@hotmail.com |

| 16 | Víctor Jorge Salamanca Silva | vic.salamanca@gmail.com |

| 24 | Alejandro Ulises Mendoza Pérez | ulimenp@gmail.com |

| 26 | Marco Antonio Ramos Zúñiga | maramosz@4comp.net |

| 27 | Fernando Amador Díaz | fernando.amador.diaz@gmail.com |

| 29 | Iván Díaz González | ivandiazgonz@hotmail.com |

Nuestros Servicios

CONFLICTOS EN LA IMPLEMENACIÓN DE SISTEMAS DE INFORMACIÓN

Servicios periciales en conflictos derivados de la contratación o implementación de software empaquetado, prediseñado, o a la medida,

utilizando las técnicas y metodologías de las mejores prácticas internacionales como CMMI, ITIL, COBIT, MoProSoft, y otras que permiten una evaluación objetiva y sistemática de los resultados de los procesos de desarrollo de software al interior de una organización o mediante contratos con terceros. Los servicios que se ofrecen tienen como alcance la Aceptación y Toma de Protesta del cargo de Perito, la preparación de la estrategia técnico-jurídica, la elaboración del cuestionario de la parte contratante de los servicios periciales, la respuesta a los cuestionarios de ambas partes, la preparación del Dictamen Pericial, su presentación y ratificación ante la Autoridad correspondiente y la asesoría para realizar las preguntas en el caso de Juicios Orales.

EVALUACIÓN DE LA APLICACIÓN DE NORMA GUBERNAMENTAL EN

MATERIA DE TIC ́s

Servicios periciales de la aplicación de MAAGTICSI, el marco rector que regula la operación de las unidades administrativas de Tecnologías de Información y Comunicaciones (UTIC) de las entidades y dependencias de la Administración Pública Federal (APF) mexicana, evaluando la alineación de su operación con el MAAGTICSI. Los servicios ofrecidos incluyen todo el ciclo de vida de la adquisición: definición y planeación de la adquisición (formulación de Anexos Técnicos y RFP’s, evaluación de proveedores) y Juntas de Aclaraciones; Dictamen Técnico, vigilancia de los contratos resultantes, monitoreo y control del desempeño del proyecto (PMO); evaluación de los entregables; y cierre de la operación. Con nuestra participación se garantiza que el proyecto se desarrolle apegándose a la normatividad aplicable en la contratación de terceros para el desarrollo de servicios de software, soporte, mantenimiento, desarrollo aplicativos, así como soluciones de tecnología de información en donde se requiere de un conocimiento profundo tanto técnico como de la LAASSP, LFRSP y otras, dando seguridad a los responsables de las entidades de gobierno contratantes y a las empresasn contratadas, que los proyectos llegarán a buen fin.

VALIDACIÓN DE CORREO ELECTRÓNICO

Servicios periciales para el rastreo y autenticación de mensajes de datos, como el correo electrónico que se intercambia y que es evidencia técnica y jurídica determinante para resolver controversias en el orden laboral, civil, penal, etc. La metodología utilizada incluye las mejores herramientas tecnológicas de rastreo a través de direcciones IP de servidores y equipos de cómputo por los que transita un correo electrónico, así como la información registrada respecto de la propiedad de los dominios de Internet, que es uno de los elementos con los que se minimiza la duda razonablerespecto a la emisión o recepción de un mensaje de datos. También se utiliza la interpretación de Normas y Reglamentos, como la Norma Oficial Mexicana NOM-151-SCFI-202, Prácticas Comerciales – Requisitos que Deben Observarse para la Conservación de Mensajes de Datos, o el Código de Comercio, en su caso, como elementos en los que la Autoridad apoya sus razones en laemisión de una sentencia.

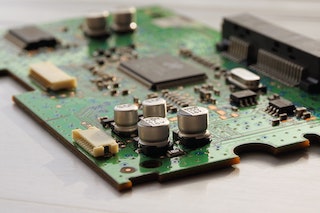

EQUIPO DE CÓMPUTO

Servicios periciales para la verificación de las características técnicas de equipos de cómputo y redes, en los que se confronta y comprueba que el hardware cumple con lo ofrecido y no ha sido modificado fuera de fábrica; y que el software instalado está legalmente registrado y en las versiones solicitadas. Si existe duda respecto a los elementos que componen esos equipos, o si el software instalado no cumple con lo ofrecido, incluidas las garantías de fábrica o las extendidas por el proveedor mediante contrato, podemos apoyarle con un Dictamen Pericial, que incluye diagnósticos completos que dan cuenta de cualquier anomalía en los equipos de cómputo fijos o móviles, periféricos y componentes de red. Los entregables del Dictamen incluyen las bases de datos con elementos gráficos y documentales, como diagramas, fotografías, etc., y el software mediante el cual se accede a esas bases de datos; todas las tareas son realizadas por Peritos de este Colegio, con amplia experiencia en la materia.

SOFTWARE VÁLIDO

En tiempos de crisis, el uso de un programa de cómputo sin haber pagado la licencia correspondiente es una fuerte tentación; sobre todo cuando el presupuesto del área informática se reduce. No obstante que se trata de una práctica peligrosa, que debía ser proactivamente evitada por la alta dirección, la escasa sensibilización o el desconocimiento de que en la empresa se utiliza software sin licencia, puede tener graves consecuencias económicas y legales. Los servicios periciales que se ofrecen incluyen la inspección e inventariado del software utilizado anticipándose a una revisión de la Autoridad; se complementa con el cotejo con las versiones adquiridas y el informe de las observaciones; en su caso, la estrategia de regularización de software sin licencia a través de los canales más convenientes, minimizando los costos y asegurando que una auditoría no va a producir hallazgos que impliquen responsabilidades para la empresa. También se comparte una Guía de Buenas prácticas que recoge los principales aspectos que los departamentos legales de las empresas, internos o externos, han de tener en cuenta para el cumplimiento de las leyes de propiedad intelectual y para un control adecuado de los activos de software. En este y todos los servicios que se ofrecen, prevalece un Convenio de Confidencialidad que garantiza la no divulgación de la información proporcionada por la compañía.

SEGURIDAD INFORMÁTICA

La seguridad informática es la disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. La seguridad informática se concibe en niveles, para limitar el acceso de usuarios, o software malicioso, o para evitar que los usuarios utilicen los recursos para propósitos personales ajenos a una organización. Aunque no existe ninguna técnica que permita asegurar la inviolabilidad de un sistema, existen herramientas con las cuales se pueden construir sistemas de control de acceso, filtros, detectores de intrusos, sistemas de autenticación, protocolos de seguridad, etc., que dan niveles de certidumbre para proteger la información de una institución o empresa. Los servicios que se ofrecen son los de planificación de un sistema de seguridad anticipativo a incidentes o ataques, la definición de estrategias de seguridad en sistemas conectados en red, la selección de las herramientas disponibles para la prevención y detección de intrusos, así como el diseño de soluciones de seguridad criptográfica. Un sistema bien planeado debe incluir tanto incidentes provocados en el exterior de la compañía como al interior; si ese sistema está mal diseñado evitará solo algunos ataques del exterior y limitará excesivamente la operación de los usuarios internos, con las consecuentes degradaciones en la operación de la organización.

INTEGRACION DE SISTEMAS DE INFORMACIÓN

Con el tiempo los sistemas informáticos van creciendo y en muchas ocasiones se produce el “efecto silo”, que es la incapacidad para trabajar eficientemente con la información generada individualmente entre las áreas de una organización; entonces se requiere de un diagnostico de la situación actual que permita integrarlos para ofrecer una solución a los requerimientos presentes y futuros de las empresas y gobiernos. La solución de una problemática de esta naturaleza implica realizar diagnósticos individuales planteando las diversas alternativas de solución, que pueden resultar en la modificación de los que están en uso para su integración y hasta la sustitución de todos ellos en un proyecto integral que los alinea funcional y tecnológicamente.

ASEGURAMIENTO DE LA CALIDAD EN LA IMPLEMENTACIÓN DE

SISTEMAS DE INFORMACIÓN

Durante la ejecución de la implementación de un sistema de información debe existir un seguimiento estricto de los planes de trabajo, cuidando en todo momento que las desviaciones puedan ser mitigadas y soventadas para lograr los objetivos planeados; las desviaciones pueden ser producidas por el cliente o por el proveedor, pero en cada caso, se presentan alternativas de solucion para que se optimice la relación costo / beneficio. De acuerdo a cada necesidad se desarrolla un plan de aseguramiento de calidad que inicia desde el momento del análisis de requerimientos y hasta la liberación del sistema.

EVALUACIÓN FUNCIONAL DE SOFTWARE IMPLEMENTADO

Uno de los temas más recurrentes, que normalmente se encuentran velados en las áreas de TIC, es el de plataformas informáticas que no soportan adecuadamente la operación de las compañías o instituciones: sistemas legados que deben ser mantenidos por expertos en lenguajes de programación en desuso; lanzamiento de nuevos servicios que deben diferirse por no poder estar automatizados a tiempo; intentos improvisados y fallidos de migrar a otros sistemas, tanto por funcionalidades no incluidas, como brechas inalcanzables; y un sinfín de problemáticas no resueltas que son cada vez más críticas. Las áreas de TIC se convierten, a pesar de sus esfuerzos, en un inconveniente perpetuo y finalmente no son utilizadas como una ventaja competitiva para la organización; en muchos casos la inversión se contiene porque no hay seguridad de que la estrategia de modernización o migración de sistemas sea la más viable y redituable. La opinión de expertos calificados y con amplia experiencia puede ser de gran valor para soportar la toma de decisiones en la materia; nuestros servicios incluyen desde el diagnóstico situacional, el análisis de opciones, la elaboración o verificación de propuestas, la administración de un proyecto; y en el caso de sistemas a punto de recibirse o ya siendo utilizados, las pruebas de caja negra, funcionales, o de comportamiento, que verifiquen que los requerimientos y alcances contratados están incluidos en el software entregado por el proveedor, ya sea interno o externo.

AUDITORÍA DE SISTEMAS DE INFORMACIÓN

Peritos especializados permiten evaluar la eficiencia y eficacia con que una institución o empresa está operando sus sistemas de información. Los servicios ofrecidos incluyen desde el análisis del Centro de Datos propio o tercerizado (cloud), hasta los procedimientos implementados en un Plan de Recuperación en caso de Desastre (DRP); también el análisis de la efectividad del código que se ejecuta a través del software (aplicativos y configuraciones de sistemas operativos) para maximizar la disponibilidad y minimizar riesgos. Las ventajas de una auditoría de esta naturaleza permite: disminuir los costos de operación en las áreas de informática, revelar la verdadera aportación que el área de TIC ́s hace a la empresa, evitar el riesgo de fraudes, y garantizar que con la documentación de código fuente y código objeto, se puede realizar el mantenimiento necesario a las aplicaciones, entre otras.

DISPOSITIVOS MÓVILES

Las nuevas tecnologías desarrolladas, que han dado como resultado la creación y utilización de novedosos productos altamente sofisticados, como son los teléfonos, tabletas y otros instrumentos, se han convertido en recursos utilizados habitualmente en la vida de las personas, que ahora cuentan con herramientas que les permiten la comunicación oral y escrita inmediata, tanto de forma personal como en los negocios; pero desafortunadamente también son utilizados comisión de delitos y otros hechos en los que se ven involucrados sus dispositivos. Contamos con profesionales que realizan investigaciones informáticas sobre todo tipo de dispositivos móviles, en casi todos los sistemas operativos y modelos existentes, y con conocimientos que son determinantes en Juicios de todo tipo: familiar, civil, mercantil, penal, contencioso-administrativo, laboral, etcétera.

Consultar el detalle de los servicios